lunes, 11 de octubre de 2010

jueves, 30 de septiembre de 2010

lunes, 27 de septiembre de 2010

identidades basicas del algebra boleana

Conmutativa respecto a la segunda función: xy = yx

Asociativa respecto a la primera función: (x + y) + z = x + (y +z)

Asociativa respecto a la segunda función: (xy)z = x(yz)

Distributiva respecto a la primera función: (x +y)z = xz + yz

Distributiva respecto a la segunda función: (xy) + z = (x + z)( y + z)

Identidad respecto a la primera función: x + 0 = x

Identidad respecto a la segunda función: x1 = x

Complemento respecto a la primera función: x + x' = 1

Complemento respecto a la segunda función: xx' = 0

Propiedades Del Álgebra De Boole

Idempotente respecto a la primera función: x + x = x

Idempotente respecto a la segunda función: xx = x

Maximalidad del 1: x + 1 = 1

Minimalidad del 0: x0 = 0

Involución: x'' = x

Inmersión respecto a la primera función: x + (xy) = x

Inmersión respecto a la segunda función: x(x + y) = x

Ley de Morgan respecto a la primera función: (x + y)' = x'y'

Ley de Morgan respecto a la segunda función

jueves, 23 de septiembre de 2010

lunes, 20 de septiembre de 2010

circuitos digitales

lunes, 13 de septiembre de 2010

miércoles, 8 de septiembre de 2010

comandos basicos para la configuracion de un router

Router >•Usuario privilegiado: Permite visualizar el estado del router e importar o exportar imágenes de IOS. El shell es el siguiente:

Router #•Modo de configuración global: Permite utilizar los comandos de configuración generales del router. El shell es el siguiente:

Router (config) #•Modo de configuración de interfaces: Permite utilizar comandos de configuración de interfaces (Direcciones IP, mascaras, etc.). El shell es el siguiente:

Router (config-if) #•Modo de configuración de línea: Permite configurar una línea (ejemplo: acceso al router por Telnet). El shell es el siguiente:

Router (config-line) #•Modo espacial: RXBoot Modo de mantenimiento que puede servir, especialmente, para reinicializar las contraseñas del router. El shell es el siguiente:

rommon >

Poner una contraseña al acceso Privilegiado

Esta parte explica como poner una contraseña al usuario privilegiado.

Lo primero que hay que hacer es conectarse en modo privilegiado, luego en modo de configuración global para efectuar esta manipulación:

Router > enable

Router # configure terminal

Router (config) #

Una vez en modo de configuración global, tan solo hay que ingresar un comando para poner una contraseña:

Router (config) # enable password contraseña

La próxima vez que un usuario intente conectarse en modo usuario privilegiado, le será solicitada una contraseña.

Hasta aquí, se recomienda guardar regularmente la configuración utilizando el siguiente comando (en modo privilegiado):

copy running-config startup-config

Configuración de las interfaces Ethernet del router

Ahora, debemos hacer que se comuniquen las dos redes conectadas al router. Supongamos que el nombre de la interfaz conectada a PC1 es fa0/0 y el de la conectada a PC2 es fa0/1 y que estamos en modo de configuración global.

A continuación los comandos a ingresar:

•Interfaz fa0/0:

Router (config) # interface fa0/0

Router (config-if) # ip address 192.168.1.1 255.255.255.0

Router (config-if) # no shutdown

Router (config-if) # exit•Interfaz fa0/1:

Router (config) # interface fa0/1

Router (config-if) # ip address 10.0.0.1 255.0.0.0

Router (config-if) no shutdown

Router (config-if) exit

Esto es todo en relación a la configuración de las interfaces. Las dos redes deberían ahora comunicarse entre ellas. Podemos comprobarlo con un comando ping de un PC de una red hacia un PC de otra red.

No olvides guardar tu configuración actual utilizando el comando apropiado.

Configuración del acceso Telnet al router

Ya que la configuración con el cable de consola y HyperTerminal no es práctico, se puede permitir que los administradores se conecten al router vía una sesión Telnet desde cualquier PC de una de las dos redes.

Pasamos primero en modo de configuración global, luego en modo de configuración de línea VTY:

Router > enable

Password?:

Router # configure terminal

Router (config) # line vty 0 4

configurará la posibilidad de 5 sesiones telnet simultáneas en este router.

Llegamos ahora al prompt de configuración de línea. Para activar Telnet, no hay más que poner una contraseña a la línea:

Router (config-line) # password contraseña

Router (config-line) # exit

Guardamos la configuración.

Hemos terminado con la configuración básica del router. Ahora vamos a hacer un resumen de los diferentes comandos utilizados y que pueden ser utilizados en el caso precedente.

Importante: antes de conectarnos vía una sesión Telnet debemos haber definido una contraseña para el modo privilegiado. Si no es así, el router rechazará la conexión.

Resumen de los comandos IOS básicos

NOTA: Si varios comandos aparecen uno después de otro para una misma función, esto significa que todos tienen la misma función y que cualquiera de ellos puede ser utilizado indistintamente.

Paso entre los diferentes modos de usuarios

•Usuario normal: Ningún comando a ejecutar, es en este modo que comienza una sesión.

•Usuario privilegiado (a ejecutar desde el modo normal):

Router > enable

Router > en•Modo de configuración global (a ejecutar desde el modo Privilegiado):

Router # configure Terminal

Router # conf t•Modo de configuración de interfaz (a ejecutar desde el modo de configuración global):

Router (config) # interface nombre_interfaz

Router (config) # int nombre_interfaz•Modo de configuración de línea (a ejecutar desde el modo de configuración global):

Router (config) # line nombre_de_la_linea

Comandos de información

Los comandos de información permiten mostrar la información relativa al router. Todos comienzan con el prefijo show o sh. La mayoría deben ser ejecutados desde el modo privilegiado.

•Mostrar el archivo de configuración actual del router:

show running-config

show run

sh run•Mostrar información sobre la configuración de hardware del sistema y sobre el IOS:

show version

sh version•Mostrar los procesos activos:

show processes•Mostrar los protocolos configurados de la capa 3 del modelo OSI:

show protocols•Mostrar las estadísticas de memoria del router:

show memory•Mostrar información y estadísticas sobre una interfaz:

show interfaces nombre_interfaz

sh interfaces nombre_interfaz

sh int nombre_interfaz

*Mostrar la tabla de enrutamiento IP:

sh ip ruta

Comandos de interfaz

Estos comandos están ligados a la configuración de la interfaz del router. La mayoría deben ser ejecutados desde el modo de configuración de interfaz.

•Asignación de una dirección IP a una interfaz:

ip address @IP mascara•Activación de la interfaz:

no shutdown

Comandos para hacer una copia de seguridad de la configuración actual

Estos comandos permiten hacer una copia de seguridad de la configuración actual para restaurarla automáticamente en caso de reinicio del router. Estos se ejecutan en modo Privilegiado.

•Copia de seguridad con solicitud de confirmación:

copy running-config startup-config

copy run start•Copia de seguridad sin solicitud de confirmación:

write

Comando de anulación

Este comando permite regresar a la última configuración guardada, anulando todas las modificaciones que han sido hechas después a la configuración. Se ejecuta en modo Privilegiado.

copy startup-config running-config

copy start run

Anulación de un comando en particular

Para anular un comando en particular, utilizaremos el prefijo no delante del comando que se ejecuto anteriormente.

Ejemplo: anular la configuración de una interfaz:

no ip address

Cambiar el nombre del router

El nombre del router puede ser modificado a fin de poder diferenciarlo en la red o redes. El comando será ejecutado en modo de configuración global.

host NuevoNombre

Un nombre diferente aparecerá en el prompt en sesiones HyperTerminal o Telnet.

•Antes:

Router >•Después:

NuevoNombre >

Poner una contraseña al usuario privilegiado

Estos comandos deben ser ejecutados en modo de configuración global:

•Asignación normal:

enable password contraseña•Asignación encriptada:

enable secret contraseña

Conclusión

Próximamente, uno o varios artículos serán redactados en relación al modo RXBoot y las opciones de configuración avanzada del router (enrutamiento estático/dinámico, enrutamiento inter-VLAN, comunicación entre diferentes routers, clockrate, cortafuegos, ACLs, NAT/PAT, etc...)

--------------------------------------------------------------------------------

cont

Router > enable : Ingresa al modo EXEC PrivilegiadoRouter# show startup-config Despliega datos configuracion inicial

Router# copy running-config tftp Copia archivo de configuracion a tftp

Router(config)# hostname [NOMBRE] Configuramos el nombre del router.

Router(config-if)# ip address [DIRECCION] [MASCARA] Configuración de las direcciones de la interfaz.

Router(config-line)# password [PASSWORD] Asignamos password a la consola.

Router(config-router)# network [DIRECCION] Configuracion de redes directamente conectadas

lunes, 30 de agosto de 2010

miércoles, 25 de agosto de 2010

la ingenieria en los sistemas de control ^_^

1.el analisis

2.el diseño

en el analisis se investigan las caracteristicas de un sistema existente. Mientras que en el diseño se escojen y se arreglan los componenetes de unsistemas de control para la posterior ejecucion de una tarea en particular.

la represntacion de los sistemas de control qu se llevan a cabo mediante tres tecnicas basicas o modelos:

1,ecuacuaciones diferenciales

diagrama de flujo

2.praticas de flujo de analisis

3.ecuaciones diferenciales y otras ecuaciones matematicas.

las ecucaciones diferenciales se emplean cuanod se requieren relaciones detalladas de un sistema.Cada sistema de control se puede representar teoricamente por sus ecuaciones matematicas.

los diagramas y las graficas de flujo son representaciones graficas que pretenden el acortamiento del proceso correctivo del sistema, sin importar si esta caratcerizado de manera esquematica o mediante ecuaciones matematicas

MODELO

representacion mental o abstracta de la realidad enfocada a ciertas partes de un sistema, restandole importancia a otras.

lunes, 23 de agosto de 2010

continuacion del algoritmo

YENJA STATISTICS:

A powerful modelling tool for statistics and probability, using tools that include 3D games and a line-up of people.

YENKA ELECTROCHEMISTRY:

Experiment with electrolysis, electroplating and cells, using a range of electrocodes and solutions.

YENKA COORDINATES:

Teach coordinate points using games on a set of 3D axes.

an easy-to-use modelling tool for experimenting with 3D geometry, including nets, plans and elevations.

SCIENCE

YENKA INORGANIC CHEMISTRY:

YENKA LIGHT AND SOUND:

Experiment with reflection, interference and diffraction in water, sound or EM waves, as well as modelling ray diagrams for optical systems.

YENKA MOTION:

Experiment freely with forces and motion, including friction, projectiles, oscillations and gravity.

YENKA ELECTRICITY AND MAGNETISM:

Simulate and design circuits safely and easily, choosing from wide variety of components.Experiment with electricity generation, transmission and use in full 3D.

YENKA ANALOGUE ELECTRONICS:

Experiment with analogue circuits including, resistors, capacitors, diodes, transistors, op amps and inputs and outputs.

YENKA DIGITAL ELECTRONICS:

Designs circuits with digital components including logic gates, couters, decoders and flip-flops.

TECHNOLOGY

YENKA BASIC CIRCUITS:

Create and simulates simple circuits using batteries, switches, LEDs, bulbs, resistors and other components.

YENKA ELECTRONICS:

Design and simulates circuits using over 150 types of component, testing and refining your design as your work.

TENCKA PCBs WITH ELECTRONICS:

An add.on for Yenka Electronics, with converts circuits into 3D PCB simulations, and exports for manufacture.

YENKA PICs:

YENKA GEARS:

Experiment with a of mechanical components, such as gears, motors and flywheels, in full 3D.

jueves, 19 de agosto de 2010

miércoles, 18 de agosto de 2010

sistemas de control :D

lunes, 16 de agosto de 2010

diagrama de Flujo :P

jueves, 12 de agosto de 2010

algoritmos ;)

conjunto de pasoso organizados, coherentes,precisos e inidicar el orden de realizacion de cada paso

Se apoya en el resultado obtenido en un análisis de alternativas de experiencias anteriores similares. De las mismas, a se deducen una serie de reglas empíricas o heurísticas que de ser seguidas, conducen a la selección de la mejor alternativa en todas o la mayoría de las veces.

tipos de algortimo:

algorítmico: Utiliza un algoritmo y puede ser implementado en una computadora

heurística:Se apoya en el resultado obtenido en un análisis de alternativas de experiencias anteriores similares. De las mismas, a se deducen una serie de reglas empíricas o heurísticas que de ser seguidas, conducen a la selección de la mejor alternativa en todas o la mayoría de las veces.

ejemplo de algoritmo: receta de crepas

1.Coloque los huevos en un tazón, añada la mantequilla previamente derretida y la leche; revuelva perfectamente e incorpore el harina; mezcle hasta lograr una consistencia manejable.

2.Aparte, caliente una sartén de superficie antiadherente, úntele un poco de mantequilla y agréguele tres y media cucharadas, aproximadamente, de la preparación anterior, a que se distribuya en forma uniforme.

3.Manténgala a fuego fuerte durante 45 segundos, hasta que la crepa se desprenda sola; voltéela y déjela otros 20 segundos, para lograr un cocimiento perfecto; retírela del calor, déjela enfriar y guárdela en un recipiente hermético.

agujetas:

1.tome las dos puntas con las dos manos sin cruzar

2.cruce las dos puntas y tomelos con cada mano.

3.toma la punta izquierda y pasala por debajo de la derechaa

4.los estiras a un punto que sientas apretado el pie.

5.haces un moñito con las dos manos en las dos puntas

6.pasas un moñito por debajo del otro, el que quieras.

7.posteriormente los estiras y los jalas hasta que sientas ajustado al pie.

a)foto

1. te formas de a esperar tu turno.

2. ya que salío la persona anterior a ti,, entras

3.depositas el dinero

4.tocas el botoón de inicio

5.te acomodas en el banco.

6.inicia el temporiador

7.sonries.

8.ya que te tomaste la foto la puedes recoger por un costado

9. te levantas y te vas

b)llamada telefnica

1.buscas el directorio corresponiente

2.buscas el numero deseado por claficacion de empresas

3.ya que estas ubicado enel tipo de empresa, buscas en orden alfabetico

4. uan vez encontrado tomas el telefono con la mano derecha

5.con la mano izquierdmarcas el numero encontrado.

6.le informas a la persona lo que deseas.

c)cruce peatonal

1.llegas al cruce por la baqueta

2.observas el semáforo

3. una vez que observas que el semaor está en preventivo te preparas

4.una vez en rojo ,te bajas a las lineas de crice peatonal

5.observas que los vehiculos se hayan detnido totalmente.

6.ya que veas que no viene ningun coche,caminas sobre las lineas,hasta cruzar la calle

miércoles, 11 de agosto de 2010

Origen y objetivo de la cibernetica

viernes, 16 de abril de 2010

infografía

La infografía es una representación más visual que la propia de los textos, en la que intervienen descripciones, narraciones o interpretaciones, presentadas de manera gráfica normalmente figurativa, que pueden o no coincidir con grafismos abstractos y/o sonidos. La infografía nació como un medio de trasmitir información gráficamente. Los mapas, gráficos, viñetas, etc. son infogramas, es decir unidades menores de la infografía, con la que se presenta una información completa aunque pueda ser complementaria o de sintesis.

El término también se ha popularizado para referirse a todas aquellas imágenes generadas por ordenador. Más específicamente suele hacer referencia a la creación de imágenes que tratan de imitar el mundo tridimensional mediante el cálculo del comportamiento de la luz, los volúmenes, la atmósfera, las sombras, las texturas, la cámara, el movimiento, etc.

Estas técnicas basadas en complejos cálculos matemáticos, pueden tratar de conseguir imágenes reales o no, en cuyo caso se habla de fotorrealismo.

jueves, 15 de abril de 2010

capitulo 7

The most common wavelengths used for public wireless communications include the Infrared and part of the Radio Frequency (RF) band.Las longitudes de onda más utilizadas para comunicaciones inalámbricas públicas son la infrarroja y parte de la banda de radiofrecuencia (RF).

Infrared.- it is commonly used to connect and move data between devices such as Personal Digital Assistants (PDAs) and PCs. A specialized communication port known as an Infrared Direct Access (IrDA) port uses IR to exchange information between devices. IR only allows a one-to-one type of connection.La energía infrarroja (IR) se usa comúnmente para conectar y transportar datos entre dispositivos como asistentes digitales personales (PDA, personal digital assistants) y PC. Un puerto de comunicación especializado, conocido como puerto de acceso directo infrarrojo (IrDA, infrared direct access) utiliza el infrarrojo para intercambiar información entre dispositivos. La tecnología IR sólo permite un tipo de conexión uno a uno.

miércoles, 24 de marzo de 2010

cisco 6

The key characteristic of client/server systems is that the client sends a request to a server, and the server responds by carrying out a function, such as sending information back to the client. The combination of a web browser and a web server is perhaps the most commonly used instance of a client/server system.

Application Protocol

Hypertext Transfer Protocol (HTTP) governs the way that a web server and a web client interact. HTTP defines the format of the requests and responses exchanged between the client and server. HTTP relies on other protocols to govern how the messages are transported between client and server.

Transport Protocol

Transmission Control Protocol (TCP) is the transport protocol that manages the individual conversations between web servers and web clients. TCP formats the HTTP messages into segments to be sent to the destination host. It also provides flow control and acknowledgement of packets exchanged between hosts

Internetwork Protocol

The most common internetwork protocol is Internet Protocol (IP). IP is responsible for taking the formatted segments from TCP, assigning the logical addressing, and encapsulating them into packets for routing to the destination host.

Ethernet is the most commonly used protocol for local networks. Network access protocols perform two primary functions, data link management and physical network transmissions.Data link management protocols take the packets from IP and encapsulate them into the appropriate frame format for the local network. These protocols assign the physical addresses to the frames and prepare them to be transmitted over the network.

The standards and protocols for the physical media govern how the bits are represented on the media, how the signals are sent over the media, and how they are interpreted by the receiving hosts. Network interface cards implement the appropriate protocols for the media that is being used.

UDP is a 'best effort' delivery system that does not require acknowledgment of receipt. This is similar to sending a standard letter through the postal system. It is not guaranteed that the letter is received, but the chances are good.

UDP is preferable with applications such as streaming audio, video and voice over IP (VoIP). Acknowledgments would slow down delivery and retransmissions are undesirable.

Destination Port

The client places a destination port number in the segment to tell the destination server what service is being requested. For example, Port 80 refers to HTTP or web service. When a client specifies Port 80 in the destination port, the server that receives the message knows that web services are being requested. A server can offer more than one service simultaneously. For example, a server can offer web services on Port 80 at the same time that it offers FTP connection establishment on Port 21.

Source Port

The source port number is randomly generated by the sending device to identify a conversation between two devices. This allows multiple conversations to occur simultaneously. In other words, multiple devices can request HTTP service from a web server at the same time. The separate conversations are tracked based on the source ports.

The source and destination ports are placed within the segment. The segments are then encapsulated within an IP packet. The IP packet contains the IP address of the source and destination. The combination of the source and destination IP address and the source and destination port number is known as a socket. The socket is used to identify the server and service being requested by the client. Every day thousands of hosts communicate with thousands of different servers. Those communications are identified by the sockets.

The Domain Name System (DNS) provides a way for hosts to use this name to request the IP address of a specific server. DNS names are registered and organized on the Internet within specific high level groups, or domains. Some of the most common high level domains on the Internet are .com, .edu, and .net.

The FTP server enables a client to exchange files between devices. It also enables clients to manage files remotely by sending file management commands such as delete or rename. To accomplish this, the FTP service uses two different ports to communicate between client and server.

Each mail server receives and stores mail for users who have mailboxes configured on the mail server. Each user with a mailbox must then use an email client to access the mail server and read these messages. Various application protocols used in processing email include SMTP, POP3, IMAP4.

he following are typical entries when configuring an email client:

POP3 or IMAP4 Server nameSMTP Server nameUsername User passwordSPAM and Virus filters

IM client software can be downloaded and used on all types of hosts, including: computers, PDAs and cell phones.

A call to a regular telephone (land line or cell phone) requires the use of a gateway to access the Public Switched Telephone Network (PSTN).

The protocols and destination ports used by Internet telephony applications can vary based on the software.

Well-Known Ports

Destination ports that are associated with common network applications are identified as well-known ports. These ports are in the range of 1 to 1023.

Registered Ports

Ports 1024 through 49151 can be used as either source or destination ports. These can be used by organizations to register specific applications such as IM applications.

Private Ports

Ports 49152 through 65535, often used as source ports. These ports can be used by any application.

The table shows some of the more common well-known ports.

The layered model has many benefits:

Assists in protocol design, because protocols that operate at a specific layer have defined information that they act upon and a defined interface to the layers above and below. Fosters competition because products from different vendors can work together. Prevents technology or capability changes in one layer from affecting other layers above and below. Provides a common language to describe networking functions and capabilities.

Next, the IP packet is sent to the Ethernet protocol where it is encapsulated in a frame header and trailer. Each Ethernet frame header contains a source and destination MAC address. The trailer contains error checking information. Finally the bits are encoded onto the Ethernet media (copper or fiber optic cable) by the server NIC.

actividades cap 6

¿Que es?

Protocolo de transporte

El protocolo de control de transmisión (TCP, Transmission Control Protocol) es el protocolo de transporte que administra las conversaciones individuales entre servidores Web y clientes Web. TCP formatea los mensajes HTTP en segmentos para enviarlos al host de destino. También proporciona control del flujo y reconocimientos de los paquetes que se intercambian entre los hosts.

nombre de cada capa

protocolos y encapsulacion de cada capa

Protocolo de internetwork

El protocolo de internetwork más común es el Protocolo de Internet (IP, Internet Protocol). IP es el responsable de tomar los segmentos formateados de TCP, asignar la dirección lógica y encapsularlos en paquetes para enrutarlos al host de destino.

¿Que es?

Si bien muy pocas stacks de protocolos implementan con exactitud las siete capas del modelo OSI, hoy en día se considera que es el modelo de referencia principal para las comunicaciones entre computadoras.

El modelo OSI incluye todas las funciones o tareas asociadas con las comunicaciones internetwork; no sólo las relacionadas con los protocolos TCP/IP. En comparación con el modelo TCP/IP, que sólo tiene cuatro capas, el modelo OSI organiza las tareas en siete grupos más específicos. De esta manera una tarea o un grupo de tareas se asigna a cada una de las siete capas OSI.

La esencia de las stacks de protocolos es la separación y la organización de las funciones principales. La separación de funciones permite que cada capa de la stack funcione independientemente de las otras capas.

El nivel de enlace (del inglés data link level) es el segundo nivel del modelo OSI. Recibe peticiones del nivel de red y utiliza los servicios del nivel físico.

El objetivo del nivel de enlace es conseguir que la información fluya, libre de errores, entre dos máquinas que estén conectadas directamente (servicio orientado a conexión).

Para lograr este objetivo tiene que montar bloques de información (llamados tramas en este nivel), dotarles de una dirección de nivel de enlace, gestionar la detección o corrección de errores, y ocuparse del control de flujo entre equipos (para evitar que un equipo más rápido desborde a uno más lento).

En comparación con el modelo TCP/IP, que sólo tiene cuatro capas, el modelo OSI organiza las tareas en siete grupos más específicos. De esta manera una tarea o un grupo de tareas se asigna a cada una de las siete capas OSI.

martes, 9 de marzo de 2010

practica#??

150.10.15.0 B

192.14.2.0 C

148.17.9.1 B

193.42.1.1 C

128.8.156.0 B

220.200.23.1 C

230.230.45.58 C

177.100.18.4 B

119.18.45.0 A

Identidicación de Red Host:209.240.80.78 10.15.123.50

199.155.77.56 171.2.199.31

117.89.56.45 128.125.87.177

158.98.80.0 223.250.200.22

10.250.1.1 17.45.222.45

viernes, 26 de febrero de 2010

domingo, 14 de febrero de 2010

capitulo 3

Clean intal.- Se intala un nuevo sistema opertaivo borrando el que se encontrabva vigente, así como la información.

Upgarde.- Solo se actualiza el mismo sistema opertaivo.

Multi-boot.- 2 SO en diferentes particiones del disco. Uno a la vez.

Virtualization.- La aparente utilización de 2 SO simultánemente.

Determinar los elementos para configurar internet:

Ip manual o Ip dinámica.

Subnet mask para determinar el nombre de la red en la que se accesa y un default gaatway para accesar a la red. Además de una NIC.

238 1 1 1 0 1 1 1 034 0 0 1 0 0 0 1 0123 0 1 1 1 1 1 1 150 0 0 1 1 0 0 1 0255 1 1 1 1 1 1 1 1200 1 1 0 0 1 0 0 010 0 0 0 0 1 0 1 0138 1 0 0 0 1 0 1 01 0 0 0 0 0 0 0 113 0 0 0 0 1 1 0 110010010=14601110111=11911000101=19711110110=24600010011=1910000001=12900110001=4901111000=12011110000=24000111011=59

miércoles, 3 de febrero de 2010

capitulo 2

2. quiere actualizarla con un programa nuevo

3. es dual boot porque ya tiene un sistema operativo y va a instalar uno nuevo

4. dual boot porque ya tiene linux y quiere instalar aun asi windows

5. porque el trabajo es para una empresa y requiere utilizar las dos versiones al mismo tiempo.

pasos para configurar una computadora en la red.

1.tienes que configurara el OS

2.debes de tener una tarjeta de interfaz de red (NIC)

3.despues tienes que configurar la IP (manual y dinamica)

viernes, 29 de enero de 2010

miércoles, 20 de enero de 2010

pratica #3

11101101= 237

00000011= 5

00110000= 48

01010101= 85

00100000= 32

11111000= 248

01011111= 95

10101010= 170

00010111= 23

250=11111010

2 =00000010

98 =01100010

179=10110011

57 =00111001

119=01110111

100=01100100

172=10101100

192=11000000

114=01110010

224=11100000

107=01101011

martes, 19 de enero de 2010

practica 1

es una aplicación de búsqueda en el escritorio que permite encontrar texto en mensajes de correo electrónico, archivos del equipo, chats y páginas web que se han visitado.

Una laptop computadoras portátiles son capaces de realizar la mayor parte de las tareas que realizan las computadoras de escritorio, con la ventaja de que son más pequeñas, más livianas y

consumen menos elcetricidad, y una hand held describe a un ordenador portátil para diversas aplicaciones, que puede ser llevado a cualquier parte mientras se utiliza, una mainframe es una computadora grande, potente y costosa usada principalmente por una gran compañía para el procesamiento de una gran cantidad de datos; por ejemplo, para el procesamiento de transacciones bancarias.

practica 2

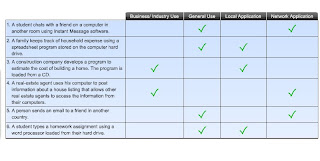

1.Generalidades Uso y aplicación de red. Dado que el software de mensajería instantánea se usa para cualquier tipo de personas, es fácil. Y la red, ya que este programa se está ejecutando en ese equipo y en un equipo remoto también.

2.Genaeral utilizan procesadores AMD de aplicación local. Debido a que es común y guardado en el disco duro del ordenador.

Uso 3.Business y locales. Debido a que esta aplicación tiene un objetivo específico, y la causa se carga desde un CD.

4.Business y de la red .- becuse muchos equipos están vinculados en una red para compartir información, su uso es comercial.

5.General y de la red .- Debido a que una computadora envía información a otra a través de la red.

6.General y locales .- Porque está ubicado en la unidad hay duro del ordenador.

• Estación de trabajo .- causa que necesitan buenos gráficos y la velocidad también.

• Desktop .- porque las aplicaciones que necesitan funcionar bien en este tipo de ordenador, y también es causa de un hogar.

• Estación de trabajo .- Debido a que este equipo trae un buen soporte para software de realidad virtual de simulación y buenos gráficos.

• Desktop .- Porque tendrá un uso muy simple.

• Servidor .- Ella necesita esto, porque su sitio web requieren que se ejecute de forma r

viernes, 15 de enero de 2010

Quark Xpress version 8

HISTORIA

Una de las primeras tecnologías que hicieron despuntar al programa fue el uso de XTensiones que permiten a desarrolladores externos implantar su propio software mediante el uso de extensiones creadas por ellos mismos.

La primera versión de QuarkXPress sólo para Mac se lanzó en 1987. La versión para Windows apareció en 1992. Durante la década de 1990, QuarkXPress se convirtió rápidamente en la herramienta de trabajo preferida por los profesionales de la autoedición y los impresores. En particular, la versión 3.3 (1996) fue un hito, que representaba una versión estable, que usaba las fuentes de Apple TrueType y que se convirtió en un estándar de la industria durante largo tiempo.

Con más del 90% del mercado durante los 90s, Quark fue acusada de monopolista y de cobrar precios excesivos por su software. Adobe decidió crear su propia aplicación de autoedición, InDesign, en 1999. La salida de QuarkXPress version 5 en 2002 le enfrentó con Apple, ya que no era compatible conMac OS X, mientras que InDesign 2.0, que salió en esa misma semana, sí lo era.

La empresa Quark incursionó en el mercado del software de multimedia con la aplicación QuarkInMedia, sin demasiado éxito, y retornó a la especificidad que le brindó siempre su producto estrella: QuarkXPress.

Quark parece haber reconsiderado su política de precios desde 2004 y también proporciona más actualizaciones para QuarkXPress.

CARACTERISTICAS

QuarkXPress es un programa de diseño con interfaz gráfica WYSIWYG. Texto y gráficos son tratados como elementos distintos (cajas de texto y cajas de gráficos). Ambos tipos de caja son transformables en una multitud de maneras.

QuarkXPress tiene dos modos de operación: contenido (los comandos se aplican dentro de la caja) y objeto (posición de la caja y características). Cada modo tiene su propios menús, fácilmente accesibles mediante abreviaturas de teclado. El software permite posicionar los elementos en la página con una aproximación de una milésima de pulgada.

Quark integra tablas de colores Pantone y Hexachrome, además de otros espacios colorímetros. En la tarea de separación de color CMYK Quark destaca por la facilidad y rapidez para crear fotolitos.

QuarkXPress también ofrece sincronización de capas, multiples niveles de deshacer, XML, HTML y capacidad de generar PDFs.

La versión actual, QuarkXPress 7, añade capabilidades OpenType, Unicode, JDF y PDF/X-export. QuarkXPress 7 está disponible para Mac OS X 10.4 y Windows XP.